ホール196は実際どのように機能しますか? WPAパラメータは何を利用しますか?

ワイヤレスセットを扱っているときに、用語Hole 196に出くわしました。その予防も知りました。しかし、パケットがrawレベルで作成されている場合、またはgtkの再生可能な手順を利用して作成されている場合でも、クライアントの分離と標準の予防アプローチをバイパスできますか?

RSNおよびTSNネットワークは脆弱すぎますか?

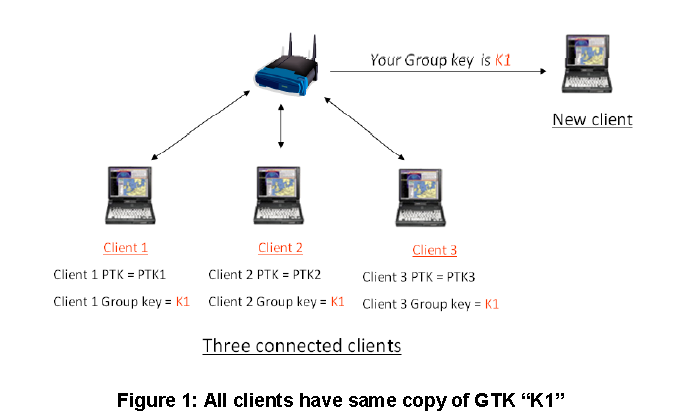

穴196の欠陥は基本的に、規格の196ページに記載されている内容を利用したものです。グループキー、つまりブロードキャスト通信用のキーで送信されたメッセージには、なりすましに対する保護機能がないということです。したがって、攻撃者は希望するIPを含むGTKキーを含むメッセージを送信できます。

攻撃のポイントは、GTKキーを使用してメッセージを送信することですが、ブロードキャストMACアドレスではなくターゲットMACに送信されます。これを行うと、被害者だけがそのブロードキャストパケットを処理するため、ゲートウェイのMACに対する静的な解決がARPテーブルにない限り、IPポイズニングが発生し、ルーターに取って代わることができます。

その瞬間から、被害者がゲートウェイと通信すると、そのIPに関連付けられたPTKキーが使用されます。攻撃者はこれを提供してMITMを作成します。シンプルですが機能的です。

WPA2とAESを使用した堅牢なセキュアネットワークかどうかは関係ありません。とにかくそれを実行できますが、クライアントの分離を使用すると、問題を回避できます。とにかく、パフォーマンスが低下します。