NSAがすべての米国の証明書機関にキーの引き渡しを強制した場合、脅威は何でしょうか?

NSA ComodoにNSLを渡し、署名キーやその他の必要なものをすべて放棄するように強制します。次に、他のすべてのCA企業にこれを行います。これの副作用は何でしょうか。

これは、 Investigatory Powers Act で現在英国で行われていることと似ています。これにより、英国政府は、すべての英国市民に対して中間者攻撃を効果的に実行することができます。セキュリティスタックユーザー @ Matthew は ここで素晴らしい答え このようなことがどのように発生するかを説明します。ただし、英国では、企業に証明書の引き渡しを強制するのではなく、市民に証明書のインストールを強制する可能性が高くなります。

そうは言っても、NSAがこれを行う可能性は非常に低いでしょう。CAは、すべて米国政府の管轄下にあるわけではありません。

これが発生した場合基本的に中間者攻撃/傍受および復号化を実行できます選択したHTTPSトラフィック(ifすべてのCAに準拠させました)。彼らはあなたのすべてのHTTPSトラフィックを読むことができるでしょう。だからあなたの会話、あなたの銀行情報、何でもそしてすべてはそれがあなたのものであるのと同じくらい彼らのものになるでしょう。 @ John Deters コメントで述べられているように、「すべての悪いことが起こる可能性があります」。

法律で義務付けられていない限り、すべてのキーを保持している場合でも、トラフィックがスヌーピングまたは変更されないようにする方法があります。 VPNは1つの方法であり、VPNが保持していないキーを使用してトラフィックを暗号化する可能性があります。しかし、これはNSAがこの種の力を持っている世界での安全を保証するものではありません。

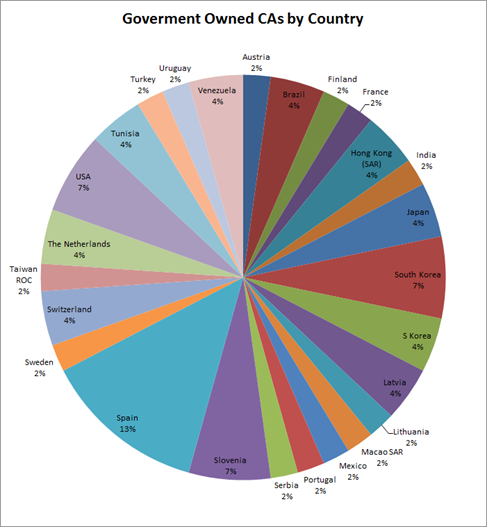

彼らはすでにこの能力を持っています。 2011年3月11日の時点で、Microsoftルートプログラムには46の政府所有および運営のルート証明書があり、米国がその7%を占めています。つまり、これらのCAは、任意のWebサイトの有効な証明書に署名でき、元々LetsEncryptまたはComodoによって署名されていたとしても、Windowsコンピューターはそれを信頼します。米国政府は連邦PKIと呼ばれるものを運用していますが、 すべてのブラウザで信頼されているわけではありません 。不正なCAが、署名するはずのないWebサイトの証明書に署名するという事件が複数発生しています。不正な政府のCAも同じことができます。

ただし、公開鍵ピンニングと呼ばれる、CAがその権限を悪用する機能をWebサイトが部分的に制限する方法があります。サーバーはフィンガープリントを含むヘッダーを送信でき、「信頼できる」CAが後で別のフィンガープリントを持つ別の完全に有効な証明書を与えた場合でも、それ以降はそのフィンガープリントのみを信頼するようにブラウザーに指示します。これがサーバーによって送信されると、ブラウザーはHTTPヘッダーで指定された期間それを信頼します。これは、動的公開鍵ピンニング、またはHPKP(HTTP公開鍵ピンニング)と呼ばれます。

HPKPの問題は、TOFU(Trust On First Use)に依存していることです。つまり、ブラウザーは、最初に接続するまで、信頼する指紋を認識しません。最初の接続は妥協のないサーバーへの接続であり、将来的にはMITMの状況が発生する可能性があることを前提としています。とても良いですが、完璧ではありません。もう1つの問題は、システム管理者がWebサイトを「ブリック」するリスクを負う可能性があることです。有効期限が1年、または何年にも設定されている間違った公開鍵を誤って送信した場合を想像してみてください。その時間と問題を修正する時間の間に接続するすべてのブラウザは、それ以降、実際の指紋を偽物と見なすため、サイトへの接続を拒否します。多くのシステム管理者は、そのリスクを冒したくありません。 HPKPのテストを行う適切な方法は、有効期限を数秒に設定することです。したがって、最悪の場合、サイトを数秒間「ブリック」します。 HPKPは、今日のCAシステムの最大の問題を軽減するのに非常に効果的であるため、この考え方は残念です。

公開鍵がブラウザーに埋め込まれている静的な公開鍵ピンニングもあります。これには、TOFUプリンシパルに依存しないという利点がありますが、プロセスが遅く、手動で行われるため、拡張性が低くなります。これは、Googleのように指紋をブラウザに埋め込んでうまく追跡できる大企業には非常にうまく機能しますが、構成を設定して忘れたいだけの平均的なWebサイトには適していません。

AFAIKは、愛国者法により、NSAは、米国法に準拠する任意のサイトからのデータをすでに要求できます。私に関する限り、私は、米国のサイトを保護する自信がありません。 NSAまたは他の米国政府機関からのデータ。サーバー上のデコードされた情報にアクセスできる場合、交換された情報にアクセスできることがさらに悪い理由はほとんど推測できません。

現在、ヨーロッパの政府機関は、そのためにヨーロッパ以外でデータを保存することを許可されていません。また、同じ理由で、ヨーロッパの発行者から証明書を取得する必要があります。

米国のサイトのみが米国の証明書発行者から発信された証明書の使用を強制できるため、米国以外のサイトはNSAに知られていない米国以外の証明書を使用でき、米国のサイトはすでにデータをNSAに開示しているため、まったく変更されません。

キーの悪用に気付くでしょう(NSAはTLSを大規模に破壊するためにこれを行うと想定しています。少数のターゲットについては、CAキーを取得するよりもはるかに簡単なオプションがあります)。開発者はこれらのキーへの信頼をかなり早く取り消すでしょう。 [〜#〜] hpkp [〜#〜] は、ユーザーがすでに接続しているサイトやブラウザにプリロードされているサイト(Googleこれは、自分のサイトや、Facebook、Twitterなどの有名なサイトに対して行います。

しかし長期的には、これは米国を拠点とするCA(およびおそらく暗号ソリューションを販売するすべての企業)の終了を意味し、これが実際にNSAがこれを行うことを妨げているか(ab)政府が管理する独自のCAを使用する。