このEMVチップ「スキマー」が実際にキャプチャしていた情報は何ですか?

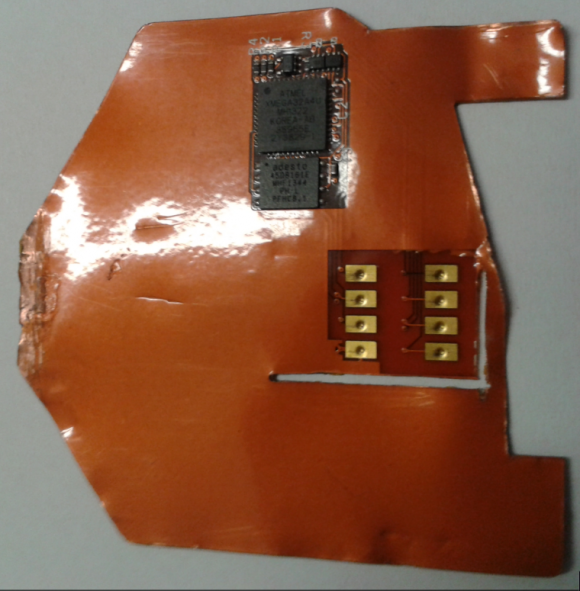

セキュリティブログを読んで、ATMのチップカードスロットに挿入するように設計されたEMVスキマーについて 記事 を見つけました。

このデバイスが実際に収集した情報は何ですか?私の知る限り、EMVカードにはオフライントランザクションを実行するのに十分な情報がない(オンライントランザクションで使用されるCVV2はチップでさえ認識されていない)ため、EMVカードはコピーできないため不可能です。カードのクローンを作成します。

何か案は?

記事自体はこれに対処します:

銀行は簡単なチェックを実行して、ATMに挿入されたカードが、チップカードから盗まれたデータでエンコードされた偽造磁気ストライプカードであるかどうかを確認できます。しかし、銀行が特定の期間中にこのチェックを正しく行わないかまったく行わない場合があり、専門家は、チップカードから複製された磁気ストライプカードを受け入れるATMが判明していると専門家は述べています。

「これは、泥棒がCVVがチェックされないことを知っている発行体を標的にすることを計画していることを私に示唆しています」と、ATMメーカーであるNCRのグローバルセキュリティのソリューションマネージャーであるCharlie Harrowは言いました。

私の推測では、彼らは具体的に タグ57(トラック2の同等のデータ) をキャプチャしています。記事で述べているように、これはマグストライプでエンコードされたデータとは異なりますが、同じアカウント番号を持っています。 ATMがオフラインモードで動作している場合(銀行にすぐに確認しない場合)に把握できた場合、この情報は引き出しを行うのに十分ですが、ATMが動作するとすぐに検出されますオンラインに戻り、それを報告します。

「中間者」デバイスとよく似ています。おそらく、彼らは古いSDAのみのカードからデータをコピーしようとしたか、彼らが知っている銀行のいくつかのエラーに依存していました。一方、より複雑な「プレプレイ攻撃」が可能です。