警察はどのようにして誰かの検索履歴を取得できますか?

時々、誰かが犯罪の疑いがあるとして、警察が彼らの検索履歴を得て、さまざまなグーグル検索用語などを見つけたと言っているニュース記事を見ます。

彼らはそれを行うことができる可能な方法は何ですか?

PCに物理的にアクセスできる場合(検索令状またはその他のプロセスを使用)、履歴がドライブに保存されているかどうかを確認できますが、他の方法はありますか?

ISPがそのような情報にアクセスすることは可能ですか?私の理解では、SSLを介したものは、なんらかのMITM攻撃がない限り、解読するのは容易ではありません。

マシンのログに物理的にアクセスする以外に、他にどのような方法が可能ですか? Torブラウザを使用すると、これらの他の方法が妨げられますか?

彼らはそれを行うことができる可能な方法は何ですか?

警察が検索記録を入手できる主な方法は次のとおりです。

(あなたが言ったように)容疑者のコンピューターのローカルブラウザー履歴を見る。

ISPからの接続ログを要求し、どのサイトにアクセスしたかを明らかにします。

アクセスしたサイトからの要求の厳しい接続レコード。

Googleなどの検索エンジンからの要求の厳しい検索レコード。

ISPがそのような情報にアクセスすることは可能ですか?私の理解では、SSLを介したものは、なんらかのMITM攻撃がない限り、解読するのは容易ではありません。

TLSはWebトラフィックを暗号化しますが、HTTPS経由でWebサイトに接続するには、IPアドレスとドメインを知っている必要があり、この情報は平文で送信されます。たとえば、このサイトに接続すると、ISPはstackexchange.comのIPアドレスを認識し、SNIはサブドメイン(security)も提供します。ただし、ISPはどのページを表示したかは正確にはわかりません。 TLSが正確に保護するものの詳細については、 別の質問 を参照してください。すなわち:

https://subdomain.example.com/some/path?with=stuff

| visible to ISP | encrypted |

subdomain.example.comに問題がある場合、TLSはユーザーを保護しません。 URLの残りの部分に問題がある場合、TLSはISPスヌーピングからユーザーを保護しますが、裁判所命令がexample.comからの接続ログを要求する場合、ユーザーを保護しますしません 。 Torなどの匿名ネットワークのみが、実際のIPとWebサイトに接続しているIPの関連付けを解除することでこれを防ぐことができます。

Torブラウザを使用すると、これらの他の方法が妨げられますか?

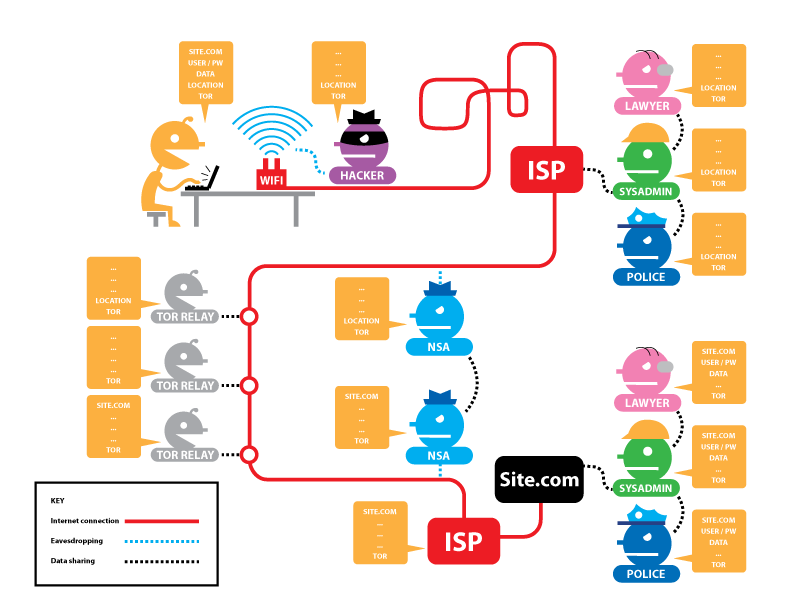

はい、Tor Browserはあなたと出口ノード間のすべてが暗号化されているので、このタイプのスヌーピングを防ぎます。 EFFは TorおよびHTTPS の優れた説明を持っています。両方を使用する場合、この図を使用して、TorとHTTPSを一緒に使用しているときに、さまざまな敵がどの位置からどのような位置から見られるかを正確に確認できます。これを使用して脅威モデルを開発すると役立ちます。

HTTPSなしでTorを使用している場合、図は少し異なります。 Torを使用しても、ISPがTorを使用しているという事実以外を見ることができなくなりますが、出口ノードはトラフィックを読み取ることができます(ただし、トラフィックがどこから来たかはわかりません)。 HTTPSを使用せずに、Tor経由で機密情報をWebサイトに送信する場合、これは問題になる可能性があります。 EFFリンクをチェックして、TorとHTTPSのステータスを切り替えることができる図のインタラクティブバージョンを確認してください。

覚えておくべき重要なことの1つは、Torは単なるツールであり、すべてのツールと同様に、間違って使用する可能性があることです。あなたが当時Torの唯一のユーザーであるときに、あなたの学校に ポスト爆弾の脅威 を台無しにしても役立たないでしょう。同様に、TorはPIIを誤って公開することを防止しません。