DNSサーバーを信頼できますか?

自分のVPNを使用し、サードパーティのDNSを使用している場合、信頼できますか?

たとえば、攻撃者がDNSホスティングに連絡して要求を追跡し(攻撃者に注文があり、DNSホスティングにログがあると想定)、訪問したサイトを見つける可能性はありますか? DNSリクエストがVPNをバイパスしているためですか?

そして、そのようなリスクがある場合、この問題をどのように解決しますか?セキュリティを強化するために、サードパーティではなく自分のDNSサーバーを使用する必要がありますか?

いいえ、できません。

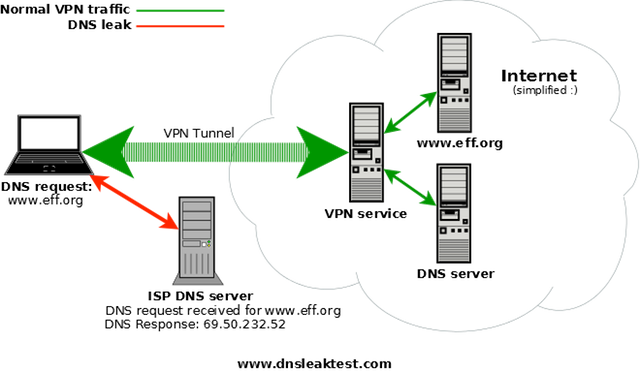

「DNSリーク」トピックに関する情報を検索するのと同じくらい簡単です。 VPNを使用すると、DNSリークのリスクがあります。つまり、DNS解決はVPNの外部で行われます。

第二に、VPNサーバーは(ある意味で)あなたが誰か、どこから来たのか、どこへ行きたいのかを知っています。 Tor Networkの出口ノードがもたらすのと同じリスクです。

とにかく、それはあなたが今日あなたがどれだけ妄想的に目を覚ましたかに依存します。

あなたはそれらを信頼すべきではありません。 「DNS漏洩」に悩まされる可能性があります。理想的には、コンピューターはVPN経由でDNS要求を送信する必要がありますが、直接要求する場合もあります。あなたのIPアドレスが公開されます。 DNSサーバーへの接続をスヌーピングする誰でも、アクセスしているサイトを確認できます。それはまた危険な中間者攻撃にあなたを開きます。 DNSCryptプロトコル を使用します。 OpenDNSまたは同様のプロバイダーへのDNSリクエストを文字通り暗号化します。

ここでは、信頼する必要のあるものが2つあります。DNS応答のauthenticityとprivacyです。

信憑性

以下のallがtrueの場合、返されるデータの信頼性を合理的に確信できます。

- このサイトは [〜#〜] dnssec [〜#〜] をサポートしています

- サイトのTLDはDNSSECをサポートしています

- クライアントはDNSSECをチェックします-ブラウザーの場合、dnssec-validator.czの拡張機能をお勧めします(私の評判では2つを超えるリンクを投稿できません)

プライバシー

DNS応答をプライベートにすることはより困難です。 2つの解決策があります。 DNSCurve をサポートするサーバーを使用するか、VPN経由でDNSトラフィックをトンネルします。

ISPのDNSサーバーがDNSSECをサポートしている可能性は低く、ほとんどの場合DNSCurveをサポートしていないため、どちらの場合でも使用するDNSサーバーを変更する必要があることに注意してください。ただし、独自のものを使用する必要はありません。GoogleDNSやOpenDNSなどの信頼できるパブリックサーバーを使用できます。

編集:応答がプライベートである場合、応答の変更が非常に難しくなるため、応答がより確実になることに注意してください(使用するDNSサーバーが危険にさらされるか、VPNサーバーがMan-In-The-Middleを取得する必要があります) 、選択するソリューションによって異なります。

独自のVPNを使用している間、セキュリティを強化し、DNSサーバーをVPNサービスのネットワーク側に配置し、独自のローカルDNSサービス/プロキシを通じてDNSリクエストを強制的に通過させることができます。

ただし、DNSがホストされているサーバー/ネットワークのISP/DNSプロバイダーは、DNSクエリのログ記録、傍受、変更を行うことができます。

通常のルートネームサーバーとは通信せず、代わりにTLS経由で dnscrypt対応サーバー と通信するDNSサーバー/キャッシュ/プロキシサーバーを設定するDNSリクエストのプライバシー要素と潜在的な漏洩の両方を一気に解決します。

セキュリティを強化するために、DNS IPアドレスを使用していないオンプレミス/ DNSクライアントからのDNSリクエストをインターセプトし、DNSリクエストをDNSサービス(たとえば、マシン)に強制的に送信する追加のファイアウォールルールもセットアップする必要がありますGoogle DNSサーバー8.8.8.8を手動で設定すると、代わりにDNSサービスとの通信が強制されます)。

追加のセキュリティ対策として、たとえば、OS/XおよびiPhoneでは、VPNオンデマンドのプロファイルを介したセットアップが許可されていることに注意してください。つまり、VNPが起動しないと、新しい接続要求は満たされず、VPNが確立されていない間は偶発的な接続が無効になります。

余談ですが、私は自宅で自分の機器にサービスを提供するDNSサーバーを実行し、自分のホームVPN、自分が管理する仕事用VPN、および商用VPNを頻繁に使用しています。この場合、dnscrypt/TLSを介して外部DNSサーバーと通信するため、ローカルISPへのDNSリークはありません。

https://www.dnsleaktest.com のようなサービスがリークをテストしている間、リークの「不在」はセットアップを保証します。これらのテストは、リークが見つかった場合にはるかに役立ちます。

最後の注意として、VPNクライアントによって追加されたポリシー/ファイアウォールルール、特に商用VPNソフトウェアによって追加されたデフォルトルールは、インフラストラクチャの予想される動作を変更する可能性があることも追加します。

DNSリークの問題に対処するために、接続しているVPNプロバイダーのIPアドレスを取得し、特定のIPとポート以外のポートの他のIPアドレスに向かうすべての発信接続をファイアウォールで遮断できると確信しています。 VPNで使用されています。これにより、「漏出」トラフィックがネットワークから出ることを防ぎます。できました。

その後は、VPNプロバイダーのみが特定のサイトにアクセスしていることを認識します。これは、トラフィックのログを保持するかどうかによって異なります。ここでのオプションは、VPNに接続した後、I2Pを介してデータを送信することです。

その後、国家レベルの敵からのような大規模なタイミング攻撃のみがあなたを見つける可能性があります。