traceroute TCP Windowsと同等

where特定のTCP=ポートがブロックされている外部ホストへの接続を確認しようとしています。Traceroutefor WindowsはICMPのみを使用しており、Telnetはそのポートはisブロックされており、場所ではありません。これを実現するtracerouteのようなWindowsユーティリティを知っている人はいますか?

nmap 5.0 を--tracerouteオプションとともに使用できます。また、ポートスキャンを無料で入手できます:)。

特定のポートをテストする場合は、-p portオプションを使用できます。 (nmapが通常のICMPプローブを最初に実行しないように、-Pnオプションも使用する必要があります)。これは例です:

$ Sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 Origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

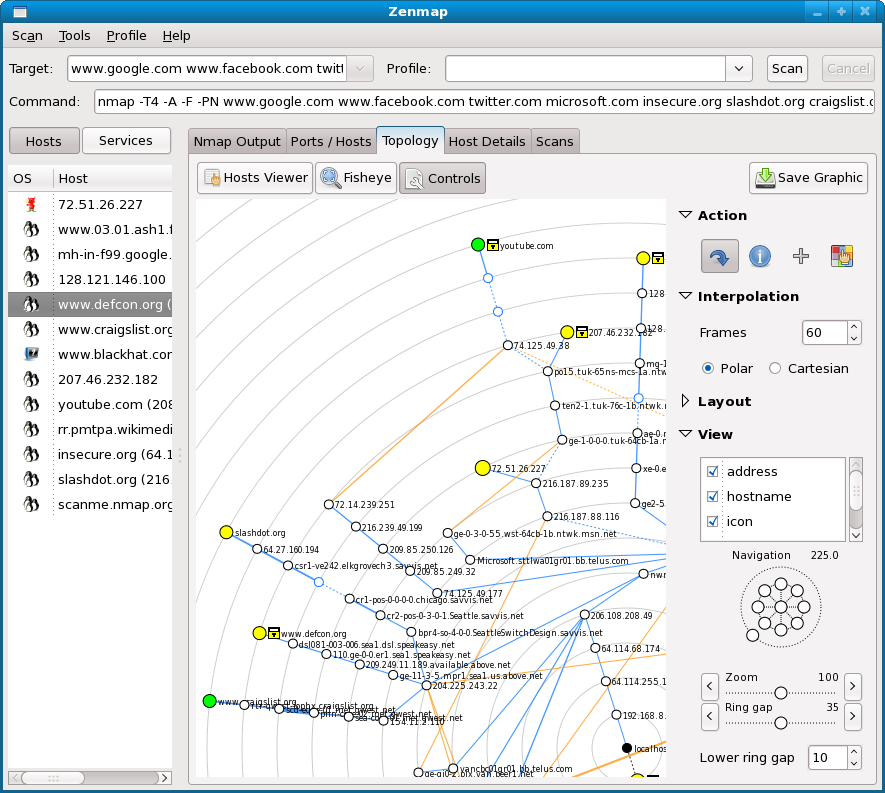

グラフィカルツールに興味がある場合は、zenmapを使用できます。これにより、traceroute出力に基づいてトポロジマップも表示されます。

Scapy には、この Scapyチュートリアル で説明されているtcpトレースルート関数があります。 ScapyはWindowsにインストールできます ここに説明があります 。彼の機能がWindows版で利用できるかどうかはわかりませんが、利用できるかもしれません。

Pythonを知っているか、OO(オブジェクト指向)プログラミング)の知識があると役立ちますが、私がリンクしているチュートリアルに従うだけでは必要ないかもしれません。Scapyは、 OSIモデルの理解だと思います。

Windowsが非標準のTTLのリクエストを無視するため、nmap --tracerouteがWindowsで正しく機能するかどうかはわかりません。私は奇妙な形の2ホップの経路を10〜20ホップ離れたところにたどり着くだけです。

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

まだ言及されていない目的に適したものが見つかれば、投稿します。

あなたはグーグルリンクの数を見つけることができます。

traceroute 上のLinux実装は、TCPプロトコルを使用でき、多くのディストリビューションで古い実装を置き換えました。単純に-Tを使用してください。それらのシステムのフラグ。

Macでは-P TCPがその役割を果たします。

歴史的に多くのアドホックツールが開発されました。他の参照の中で、単純なpythonスクリプトを使用して、プローブする必要があるポートを指定することもできます: tcptraceroute.py while one of最も人気があるのは、Michael Torenによる tcptraceroute です。

NETSCANを試してみてください http://www.softperfect.com/products/networkscanner 1つのデバイスをスキャンするだけでなく、IPアドレスとポートの範囲をチェックするために取得でき、無料です。

ポートを定義できるWindows用のtracerouteツールは知りません。 ICMPプロトコルは、この種のルート診断用に設計されています。他のプロトコルはそうではありません。ホスト自体が接続を拒否しない場合、ルートのどこかにファイアウォールがあり、ソースに他の情報を返さずにパケットをドロップするだけの可能性があります。その場合、状況に応じたユーティリティは機能しません。

Wireshark を起動して、目的のポートでターゲットシステムにTelnetで接続してみてください。あなたは可能性があります(しかしおそらくないでしょう)TCP_RESETまたはDEST_UNREACHまたはファイアウォールが通信をブロックしているものから戻ってきたものですが、これはありそうもありません。最終的には、ルートを追跡し、途中でファイアウォールのルールセットを確認できるネットワーク担当者と話す必要があります。

幸運を。

UNIXのお気に入り [〜#〜] lft [〜#〜] に代わるWindowsの代替手段がいくつかあります。

残念ながら、思い浮かんだものはどちらも無料です。しかし、彼らはかなり良いです。

残念ながら、WinXP SP2〜を使用している場合、TCP traceroutingの実行に問題が発生する可能性があります。これは、未加工のソケットサポートが削除されたためです。